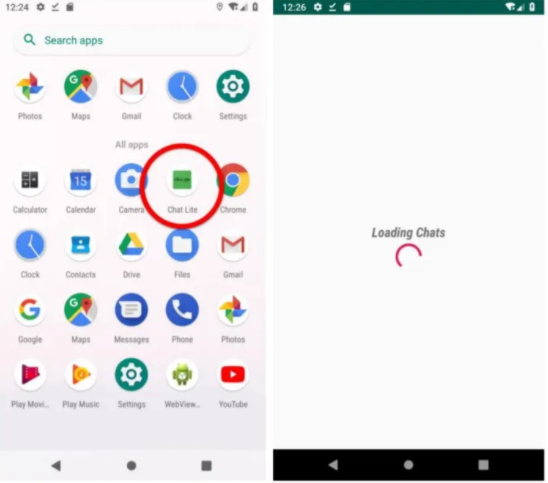

研究人员发现了一场由印度和巴基斯坦威胁行为体策划的名为“Donot Team”(又名APT-C-35)的网络间谍活动。专家认为,袭击者使用了一家名为Innefu Labs的印度公司开发的间谍软件。 强调了多哥活动家成为网络雇佣军行动受害者的风险。 根据该组织发布的一份新报告,Donot Team APT集团在针对多哥著名人权维护者的攻击中使用了冒充安全聊天应用程序和恶意电子邮件的Android应用程序。过去,在南亚以外的袭击中发现了Donot Team间谍软件。调查还发现了间谍软件和这些袭击中使用的基础设施与总部位于印度的网络安全公司Innefu Labs之间的联系。 对多哥活动家的袭击始于2019年12月,持续了两个月。 “这位多哥活动家出于安全原因希望保持匿名,他有与民间社会组织合作的历史,是该国人权的重要代言人。大赦国际发布的帖子写道:“在2020年12月至2020年1月多哥总统选举前的紧张政治气候下,他们的装置成为目标。”“对WhatsApp和电子邮件的持续攻击试图诱骗受害者安装伪装成安全聊天应用程序的恶意应用程序。该应用程序实际上是定制的Android间谍软件,旨在提取活动家手机上存储的一些最敏感的个人信息。”  威胁者使用WhatsApp消息传播恶意软件,该帐户与在查谟和克什米尔州注册的印度电话号码相关联。一旦安装,间谍软件将允许攻击者接管设备,控制相机和麦克风,访问存储在设备上的敏感信息(即照片、文件),并监视WhatsApp通信。 Threa演员还使用电子邮件作为攻击载体,恶意消息来自Gmail帐户(jimajemi096[@]http://gmail.com,多哥名称为“atwoki徽标”),并使用武器化的Word文档触发了CVE-2017-0199 RCE缺陷。 在第二个攻击链中,第一阶段间谍软件最终将加载Donot Team被称为YTY的完整窗口间谍框架。YTY框架允许攻击者完全访问目标系统和任何连接的USB驱动器,恶意代码还会记录按键,定期拍摄计算机屏幕截图,并下载其他间谍软件组件。 研究人员进行的调查显示,总部位于印度的Innefu Labs公司使用了该业务中使用的指向IP地址的域之一(“server.authshieldserver.com”)(122.160.158[.]3)。 该公司否认参与Donot Team APT的任何监控活动。 监控市场非常有利可图,该报告强调,它正在吸引许多私营企业,特别是那些在不同司法管辖区评级的企业。 总结道:“私营公司积极进行非法数字监控的令人担忧的趋势扩大滥用的范围,同时减少了国内法律补救、监管和司法控制的渠道。”“跨境商业网络监控的性质,监控目标、运营商、最终客户和攻击基础设施都可以位于不同的司法管辖区,这极大地阻碍了对侵犯人权行为的补救和补救。”

|