媳妇儿是一个根正苗红的文科生,按理说她对IDC这种理科范围内的技术知识应该一窍不通,但由于她那旺盛的求知欲,使她后来顺理成章地入驻IDC公司,成为我的上司... class="ztext-empty-paragraph">

比如很久之前,她躺在沙发上刷微博,突然问了我一个问题,“什么是web攻击”? 阿西八,那会儿她还连IDC的门槛都没入就问这么高深的问题了,这要我怎么跟她解释呢? 作为一个IDC铁直男,我打开了百度百科,照着上面干巴巴地念到,“黑客利用网站操作系统的漏洞和Web服务程序的SQL注入漏洞等得到Web服务器的控制权限,轻则篡改网页内容,重则窃取重要内部数据,更为严重的则是在网页中植入恶意代码,使得网站访问者受到侵害。” 媳妇眨巴着她那双卡姿兰大眼睛:“说人话”。 我只得动动我的小脑袋瓜,来给她解释,“简单解释呢,就是黑客通过钻系统或者网站的漏洞找茬”。 这种找茬,也有好几种不同的方式。在媳妇的威(qu)逼(qu)利(nei)诱(yi)下,我从书房取出一张纸和一管笔,给她仔细地画了起来。 class="ztext-empty-paragraph">

DDoS(Distributed Denial of Service)攻击 是指处于不同位置的多个攻击者同时向一个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。 媳妇说:“你举个形象点的例子呀,这样我怎么可能听得懂呢?” 我只好用笔在纸上给她画了张图出来,“你看,这张图上是不是有很多坐着等吃饭的人啊?” class="ztext-empty-paragraph">

class="ztext-empty-paragraph">

黑客雇佣了两百个人去一家一百个座位的西餐厅中占座但不干饭、也不让座,新来的客人无法入座吃饭;假如他源源不断地雇佣人进来当托,就能把这家餐厅给挤爆,最终导致餐厅无法营业。 媳妇似懂非懂地点点头,“道理我懂了,但假如运用到实际中,要怎么进行DDoS攻击呢?” 我狐疑地看了看媳妇儿:“你莫不是想去当黑客吧,问得这么清楚?” class="ztext-empty-paragraph">

DDoS攻击手段有:UDP类的Fraggle、Trinoo,TCP类的SYN Flood、ACK Flood,DNS Query Flood,ICMP Flood,Slowloris类等等。 UDP Fraggle 黑客向子网广播地址发送源地址为受害网络或受害主机的UDP包,目的端口号为 7(ECHO)或 19(Chargen),报文的源IP地址伪装成受害对象的IP地址。这样,广播域中所有启用了此功能的计算机都会向受害对象发送回应报文,从而产生大量的流量包,导致受害网络的阻塞或受害主机崩溃。子网上没有启动这些功能的系统将产生一个ICMP不可达消息,仍然消耗带宽。也可将源端口改为19(Chargen)、目的端口7(ECHO),这样会自动不停地产生回应报文,其危害性更大。 UDP Trinoo 一个盗取来的账号被用于编译各种扫描工具、攻击工具(如缓冲区溢出程序)、rootkit和sniffer、trinoo守护程序、主服务器、入侵主机、目标主机清单等等。这个系统往往是一些拥有很多用户、存在管理漏洞和具有高速连接速率(以进行文件传输)的大型主机系统,然后对一个大范围的网络进行扫描以确定潜在的入侵目标。最有可能的是那些可能存在各种远程缓冲区溢出漏洞的主机,以便充分利用各种现成的rootkits和后门程序等。 在得到入侵主机清单后,编写实现入侵攻击、监听TCP端口(通常为1524“ingreslock”)和连接到该端口以确定入侵成功的脚本程序。或者通过发送电子邮件到一个免费 WEB邮箱以确认已入侵该主机。 入侵完成后将产生一个“被控制”主机清单,这些主机将被用于放置后门、sniffer 或trinoo守护程序或 trinoo 主服务器。 从已入侵系统清单中选出满足建立trinoo网络需要的主机,放置已编译好的trinoo守护程序。 最后,运行DoS攻击脚本,该脚本根据上面建立的被入侵主机清单,生成另外的脚本程序,在后台以最快的速度自动安装。脚本使用“netcat”将shell脚本发送到被入侵主机的 1524/TCP端口。 SYN Flood 攻击者伪造大量无效IP,不断与目标主机建立TCP链接,导致服务器维护了一个非常大的链接等待列表,占用大量系统资源,直至新链接无法建立。 这种攻击是利用了TCP三次握手的异常处理机制即第三次握手,服务端在没有收到客户端ACK报文时,服务端会进行多次SYN+ACK重试,然后维护一个等待列表,而系统会为即将建立的TCP连接分配一部分资源。资源耗尽,系统也就无法再建立TCP连接。 ACK Flood 在TCP连接建立之后,所有的数据传输TCP报文都是带有ACK标志位的,主机在接收到一个带有ACK标志位的数据包的时候,需要检查该数据包所表示的连接四元组是否存在,如果存在则检查该数据包所表示的状态是否合法,然后再向应用层传递该数据包。如果在检查中发现该数据包不合法,例如该数据包所指向的目的端口在本机并未开放,则主机操作系统协议栈会回应RST包告诉对方此端口不存在。 当攻击程序每秒钟发送ACK报文的速率达到一定的程度,才能使主机和防火墙的负载有大的变化。当发包速率很大的时候,主机操作系统将耗费大量的精力接收报文、判断状态,同时要主动回应RST报文,正常的数据包就可能无法得到及时的处理。这时候客户端的表现就是访问页面反应很慢,丢包率较高。 DNS Query Flood 黑客发送大量伪域名给目标服务器解析(这些域名均为无效域名),导致DNS服务器耗用大量资源去处理这些无效域名,造成DNS解析域名超时。 ICMP Flood 攻击原理和ACK Flood原理类似,属于流量型的攻击方式,也是利用大的流量给服务器带来较大的负载,影响服务器的正常服务。 当 ICMP ping 产生的大量回应请求超出了系统的最大限度,以至于系统耗费所有资源来进行响应直至再也无法处理有效的网络信息流。 简单说攻击者向一个子网的广播地址发送多个ICMP Echo请求数据包,并将源地址伪装成想要攻击的目标主机的地址。然后该子网上的所有主机均会对此ICMP Echo请求包作出答复,向被攻击的目标主机发送数据包,使该目标主机受到攻击,导致网络阻塞。 Slowloris 利用web server的漏洞(或者说是参数配置不合理)直接造成拒绝服务。 提起攻击,第一反应就是海量的流量、海量的报文;但有一种攻击却反其道而行之,以慢著称,以至于有些攻击目标被打死了都不知道是怎么死的。 这就是慢速连接攻击,最具代表性的是Slowloris。Slowloris是在2009年由著名Web安全专家RSnake提出的一种攻击方法,其原理是以极低的速度往服务器发送HTTP请求。由于Web Server对于并发的连接数都有一定的上限,因此若是恶意地占用住这些连接不释放,那么Web Server的所有连接都将被恶意连接占用,从而无法接受新的请求,导致拒绝服务。 class="ztext-empty-paragraph">

媳妇儿恍然大悟地拍了一下被子,被子的HP-1,“听起来好像很高大上的样子,这么说只要一被攻击就没辙了?” 我无语地望着她,“那肯定不是啊,俗话说得好,‘上有计策,下有对策’,只要网盾不倒,那肯定是有各种高防类型存在的。” 媳妇:“高防?高级防御?” 你永远不会知道网络对面的是人是狗。 class="ztext-empty-paragraph">

class="ztext-empty-paragraph">

出门在外,当然还是谨慎一点为好,尤其是像互联网这么鳞次栉比的地方更应该小心为上策。 高防是针对web攻击而产生的一系列网盾防护服务,类似于网络盾牌一样守护着服务器安全,这些服务都有着自己独特鲜明的优势。 高防服务器: 一般来说,我们所接触到的高防服务器都是指的物理防御,是直接在服务器的硬件上面架设了一层防火墙,这样的硬件防火墙无疑就像是服务器的一层“盔甲”,可以起到良好的防御作用。一般IDC行业中谈及的高防服务器,就是这类物理防御上面的高防服务器,能够使得用户通过硬件上面的提升,享受到更好的防御性。 class="ztext-empty-paragraph">

class="ztext-empty-paragraph">

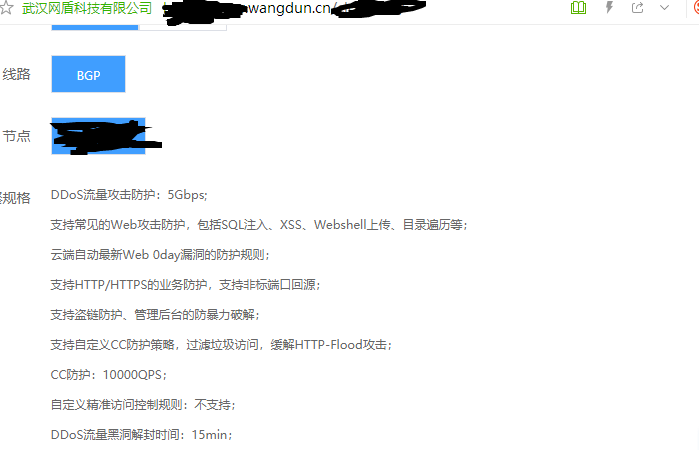

图中的这个“100G”、“200G”甚至“1000G”,指的不是我们日常生活中的网速5Gps,而是个体防御流量:假如黑客发来100G攻击,恰好你用的是100G防御,那就刚刚好可以扛住;假如对方突然增加了攻击流量,你的服务器依然GG,这时候就要加防御。 高防IP: 假如互联网是一个国家,那么每台服务器就像一座房屋,每个房子都会有自己的门牌号,无论是访问还是管理都需要通过IP进行。如果黑客想对目标主机进行DDoS攻击,就需要知道人家的IP地址。 高防机房提供IP段给用户,把域名解析到高防IP上,同时在高防上设置转发规则。假如这个IP出现异常流量,高防机房中的硬件防火墙牵引系统会对流量进行智能识别、过滤恶意流量,保证正常流量能够对服务器发出请求并得到正常处理。 除了DDoS攻击之外,高防IP对于防御各种web攻击尤其是CC攻击都具备有效的防御能力。 云WAF 用户不需要在自己的网络中安装软件程序或部署硬件设备,就可以对网站实施安全防护,它的主要实现方式是利用DNS技术,通过移交域名解析权来实现安全防护。用户的请求首先发送到云端节点进行检测,如存在异常请求则进行拦截否则将请求转发至真实服务器。 通俗来讲,云WAF就是基于云端的web应用防火墙,不需要用户安装,只需要把域名进行解析到相关地址,就能使用云WAF的防护功能。 class="ztext-empty-paragraph">

和高防IP一样,也可以有效抵御CC攻击,不同之处是云WAF的抵御能力较高防IP低一些。 class="ztext-empty-paragraph">

媳妇兴奋地夸我,“你讲得太好了,我也好想去当个网络安全工程师,然后到处跟人吹!” 我拍拍她的肩,语重心长地劝到,“老老实实当你的小会计就好,不要总想着搞事情,理科的事咱不做,啊。” 我草率了,竟然忘了媳妇儿是一个非常好强的人... 在听了我这番苦口婆心的劝说后,她不仅以为我是在挑衅她,而且还觉得公司里有我的小三,于是偷偷去攻城狮修行,苦练网络安全技术,最后受网盾青睐一跃成为我的部门领导。 江湖上到处都有她的踪迹,却不知其人所在...

|