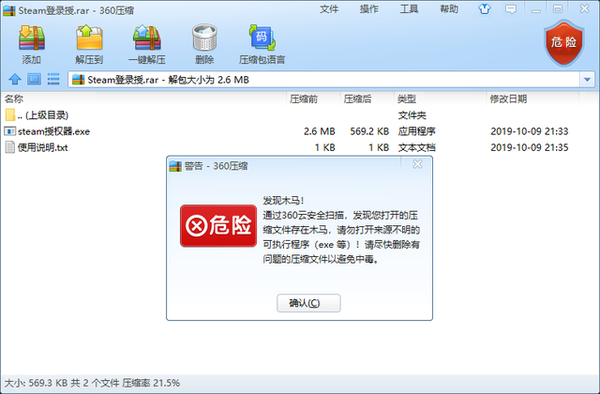

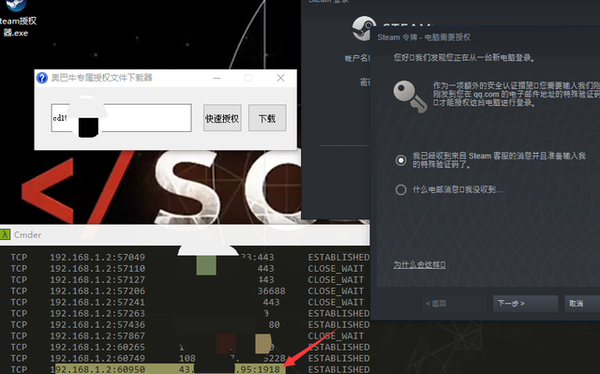

如果有人打你一巴掌,你要怎么办?上帝说,你应该看他打的哪个脸,然后把另半边脸伸出来让他再打一巴掌。可是我不信上帝。如果有人打我, 我就咬他~然后有人胆敢盗我号,我决定,清空他整个数据库。 这个盗号事件发生在上周的一个无聊上班日,摸鱼的日子总是无聊而又乏味,这种时候偷偷关上培训室的门,来两把游戏总是最美好的。于是我愉快的打开了自己牛皮哄哄的steam账号,像咱这种游戏博主,号里的游戏多的那叫一个男默女泪,我很满意自己的steam账号。  然鹅一等再登,就是上不去,改密码也没用。我意识到我可能被盗号了。居然有人连我这种没喝过破号都要,这能忍?狗咬我我是一定要咬回去的啊我这个暴脾气。我用了一万种方法最终找到了兜售我这个账号的一个站叫啥卡盟,随便百度了一个某某卡盟,果然里面各种各样的游戏的账号都有,而且大部分的都是黑号,我随便下了个订单。 不出我的意料,果然不是轻易把账密发给我,而是需要下载所谓的登录器,其实但凡正常脑的朋友,不是恋爱脑的都不会随便去下载这玩意(为了看av咱也不是没被骗过)然鹅我什么不敢啊!我偏要下!下载下来后,AV软件不出所料的报红了。  对我爆红算什么!只要我不绿,什么都拦不住我!单手操作解压添加白名单运行软件一气呵成,可是事情居然还没我想象的那么简单,软件居然在跟远程服务器做交互??!   我天真的认为这个盗号倒卖的人不至于无耻到赚我一遍钱还想扒我,估计只是想单纯的从远程服务器上下载账号所需的文件而已,我们都知道当steam在新的一台电脑上登陆的时候是要登陆验证的。 其实这类的绕过验证的原理也很简单,steam登陆的时候在根目录产生了两个文件类似于cookie,估计是那些盗号者通过一些py手段盗取到号主的秘钥文件然后统一到远程服务器,在然后下载到本地替换文件从而到达了绕过验证的操作。大概意思就类似于怎么证明我是我,除了人脸验证,还可以通过证明我亲妈生了我我在我家户口本上。 class="ztext-empty-paragraph">

class="ztext-empty-paragraph">

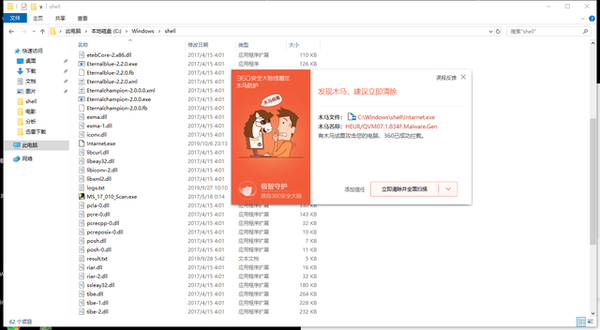

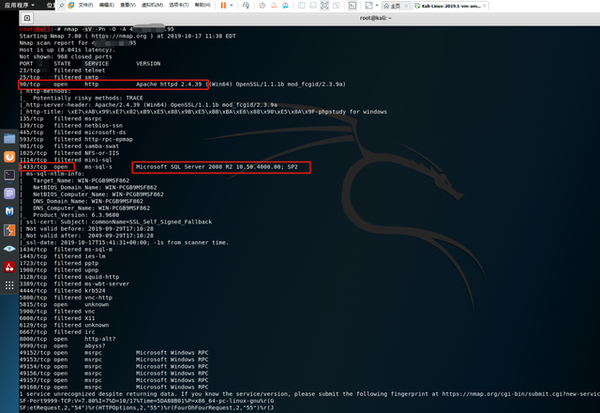

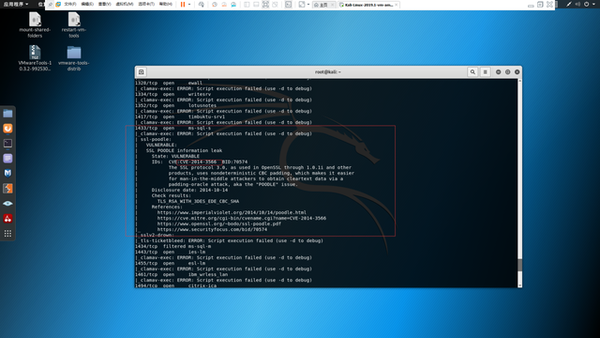

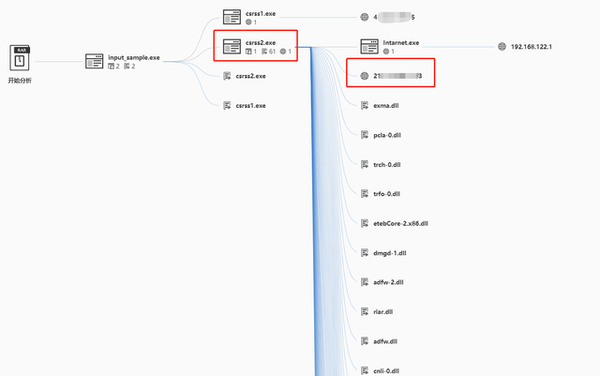

实事这台服务器确实简单的储存账号的秘钥文件,但是这个无良的盗号卖家在登陆授权软件这一步背着我又偷偷的在后台搞小动作,还好AV软件被万能的杀毒软件及时的拦了下来,杀毒软件帮我分析了软件行为,他在Windows的目录下生产个shell文件夹,里面还是有一套ms17-010工具,不愧是无良卖家,你这是反刍啊,吃了吐吐了吃,你可不恶心。  没有一个IP能在我面前穿的严严实实。既然前面抓到了该软件跟服务器交互的IP,废话不多说上nmap一顿扫描再说。 Nmap -sV -Pn -O -A 4x.xx.xx.95,自动解衣口令一输,犹抱琵琶半遮面的绝色尤物真面目就被一层层剥落,可谓衣带渐宽终不悔,只想和你...咳咳咳 外衣下的丰盈逐渐显露:中间件使用的是Apache2.4.39版本,服务器是Windows server 2008 R2,且开放的web端口是90,1433的mssql数据库端口也是对外网开放的(这里我们可以结合上面得到的信息制作密码表对数据库进行爆破)。  上面只是对该服务器的一些端口信息初步的探测,接下来咱们在用nmap自带的漏洞脚本进一步对主机的漏洞进行探测,nmap –script=vuln 4x.xx.xx.95 这里是利用nmap脚本对目标主机进行检查是否存在常见的漏洞,且如果存在漏洞nmap也会给出相应的cve编号,然后咱们在利用kali自带的metasploit渗透框架进行对应的cve编号搜索验证利用。 很遗憾,这里就探测出了一个有cve编号的漏洞cve-2014-3566,该漏洞是属于ssl3.0的信息泄露漏洞可进行中间人攻击,没有什么实际利用价值。这就等于一波解衣操作猛如虎,解完发现只脱了羽绒服。  所幸主机是采用cms套件搭建的网站,遗憾的是该主机所能访问的web端口并未建立起任何的服务。爆破数据库这种直接又暴力破衣的方式可能会给美人留下不好的印象。而且也不知道这台服务器会不会只是美人的冰山一角,值不值得死磕呢? 正当我犹豫再三的时候,突然灵光一散,该授权登录器我还没好好的去分析呢,起初只是通过杀毒软件的拦截简单的进行判断而已,扔进虚拟沙箱跑一遍看看。果然是盗号软件,赤裸裸的按键记录行为。  接下来在看看该盗号软件的执行流程,发现该软件释放出来的子程序还有跟另一台服务器有HTTP交互,且该服务器上的Windows.zip文件正是那套ms17-010的内网扫描工具。   这里直接抓到了有交互的web端口,我马上点进去看看病毒传播者是用什么容器来搭建的web服务,得知用的是HttpFileServer v2.3 b 271 随波汉化版,我随而网上查阅了相关的资料,发现该版本存在高危远程代码执行漏洞随即进行了验证,然后...我把这服务器直接整关停了!情理之中却意料之外,我有点方,但这算不算给了凶手惩罚了? 其实我本来是想获取更高权限进数据库把其他被他黑掉的账号全部清空,然后把这个坏蜀黍举报用社会主义核心价值观来好好教育一下他,但是没想到直接把他服务器干废了。  总结一下就是,遇到盗号的怎么办?不方,裹上面粉鸡蛋液,直接把他们油炸了,让他们变成舌尖上的美味。当然还是提倡大家走正规申诉途径,毕竟以暴制暴是需要头铁的......

|